Was ist ein Virtual Private Network?

Es ist innerhalb eines öffentlichen Netzwerkes ein geschlossenes Teilnetz. Unter den Teilnehmern dieses Netzwerkes bestehen sogenannte Tunnelverbindungen, die nach außen im öffentlichen Netz nicht sichtbar sind.

Wie funktioniert ein VPN?

Bei den Funktionen eines VPN handelt es sich vorwiegend um Sicherheitsmechanismen.

Hierbei handelt es sich vorwiegend um:

- Datenvertraulichkeit

- Datenintegrität

- Schlüsselmanagement

- Paket-Authentifizierung

- Benutzer-Authentifizierung

- Benutzer-Autorisierung

Datenvertraulichkeit

Bei der Datenvertraulichkeit wird Unbefugten der Zugang zu den verschickten Daten verwehrt. Die Daten dürfen somit weder gelesen noch kopiert werden können. Außerdem wird gewährleistet, dass die Adressdaten der Quelle und des Ziels unerkannt bleiben.

Da wird mit der Verschlüsselung der versendeten Daten erreicht. Wird zusätzlich der gesamte Verkehrsbereich geschützt, spricht man von einer Tunnelung. Bei der eingesetzten VPN-Technologie wird meist das Verschlüsselungsverfahren vorgegeben.

Datenintegrität

Datenintegrität bedeutet, dass auf dem Transportweg die Daten keinen Änderungen unterliegen dürfen.

Schlüsselmanagement

Das Schlüsselmanagement hat die Aufgaben, die Prüfung und Erneuerung der Schlüssel mittels Integritätsprüfung und automatischer Verteilung sicher zu stellen. Schlüssel werden aufgrund der kurzen Lebensdauer oft nicht per Hand, sondern per Mechanismus erzeugt, wofür als Mechanismus ein Schlüsselmanagement zum Einsatz kommt. Mittels asymmetrischer Verfahren werden für Ver- und Entschlüsselung verschiedene Schlüssel verwendet. Hierfür kommt ein öffentlicher Schlüssel, Public Key, zum Einsatz.

Paket-Authentifizierung

Diese Prüfung ist notwendig, um die Pakete nicht an falsche Adressen zu verschicken. Für die Berechnung der Prüfsumme werden verschiedene Verfahren eingesetzt. Das sind symmetrische Verschlüsselungsverfahren, die Keyed-Hash-Algorithmen genannt werden. Der Schlüssel für die Verschlüsselung ist nur dem Sender und Empfänger bekannt.

Benutzer-Authentifizierung

Zu Beginn der Kommunikation erfolgt eine Identitätsfeststellung der Kommunikationsteilnehmer. Hierfür werden Passwortabfragemechanismen oder Zugriffs-Zertifikate als Public-Key-Mechanismen abgefragt.

Folgende Kernmechanismen kommen bei VPNs zum Einsatz:

- VPN Authentifizierung

- VPN Verschlüsselung

- Tunneling

VPN Authentifizierung

Es wird zwischen User-Authentifizierung und Paket-Authentifizierung unterschieden. Eine Paket-Authentfizierung kommt bei IPSec wie AH oder ESO bzw. bei Email-Verschlüsselungen mittels Einweg-Hash-Funktionen wie MD5, SHA etc.zum Einsatz.

VPN Verschlüsselung

Für die Verschlüsselung werden symmetrische Verfahren eingesetzt. Bei IPSec wird ESP mit den Verfahren DES, 3DES, IDEA, Cast, Blowfish verwendet. Bei PPTP wird das Verfahren MPPE eingesetzt. Die Sicherheit der Verschlüsselung hängt allerdings von der Schlüssellänge ab.

Tunneling

Beim Tunneling wird ein erzeugtes Paket in ein VPN-Paket gepackt und per Tunnel über ein öffentliches Netzwerk versendet. Das Ziel entpackt das Paket.

Tunnelprotokolle müssen folgende Anforderungen erfüllen:

- Authentifizierung des Users

- Verschlüsselung des Pakets

- Schlüsselverwaltung

- Unterstützung mehrerer Protokolle

Was ist ein VPN Tunnel?

Wer mit dem Auto in einen Tunnel fährt, der ist weitgehend von der Außenwelt abgeschnitten. Erst wenn Sie den Tunnel wieder verlassen sind Sie wieder sichtbar für alle. Im Tunnel können sich noch weitere Fahrzeuge befinden, die ebenfalls in der Zeit, in der sie sich im Tunnel befinden, nicht für die Außenwelt sichtbar sind.

Die Kommunikation über den Tunnel bietet viele Vorteile, vor allem im Hinblick auf die Sicherheit. Allerdings gibt es bei den Tunneln und vor allem bei den Anbietern zum Teil große Unterschiede.

Sicher surfen mit Verschlüsselung

Ein zentraler Aspekt von VPN ist die verschlüsselte Kommunikation. Normale Verbindungen über das Internet sind in der Regel unverschlüsselt, das bedeutet, dass sämtlicher Datentransfer mitverfolgt werden kann. In der Regel ist das fangen der Datenpakete schon mit einfachen Mitteln möglich und vor allem öffentliche Hotspots sind hier sehr gefährdet. Viele drahtlose Netzwerke sind zudem nicht oder zu wenig gesichert. Nutzer schließen Sicherheitslücken durch Firmwareupdates für Router nicht, wodurch Datendieben Tür und Tor geöffnet wird. Erschwerend kommen dann oft noch schlechte Passwörter hinzu, die einfach zu knacken sind.

Mittlerweile wird die persönliche Kommunikation auch für Geheimdienste immer interessanter, weshalb die Sicherheit der Kommunikation ein wachsendes Bedürfnis ist. Die digitale Kommunikation ist ein wichtiger Teil unseres Lebens geworden, wie es früher Briefe oder Postkarten waren. Was auf Papier durch das Briefgeheimnis geschützt ist, ist im Netz wesentlich schwieriger zu schützen. Hier ist jeder Nutzer für den Schutz selbst verantwortlich.

Hinzu kommt, dass die Zensur in vielen Ländern ein wichtiges Thema ist und sogar vermehrt Staaten wieder Seiten im Netz zensieren. VPN ist hier ebenfalls eine Möglichkeit diese Zensur zu umgehen, da die Kommunikation über VPN Server geleitet wird, die eine Länderkennung haben, für die die Informationen nicht gesperrt ist. Dadurch trägt VPN entscheidend dazu bei, dass sich auch Menschen in Ländern mit Zensur eine eigene und objektive Meinung bilden kann.

Vorteile und Anwendungsbereiche

Zum Schutz vor Hackern oder Ausspähdiensten sollte jeder ein persönliches VPN besitzen, das Kurznachrichten, Emails und finanzielle Transaktionen schützt. VPN codiert Internetverbindungen von Netzwerken wie private Netzwerke, Mobilfunknetze oder WiFi Hotspots. Um das zu erreichen, kann der User:

- eine sichere Verbindung von jedem Standort und Gerät einrichten

- persönliche E-Mail-Adressen und Instant-Message-Nachrichten sichern

- Verbindungen an öffentlichen WiFi Hotspots sichern

- arbeitsbezogene E-Mails auf dem Mobilgerät sichern

- private Informationen gegen Datenschnüffler schützen

Die Anwendungsmöglichkeiten eines persönlichen VPN ermöglichen dem User:

- die Anonymität im Internet zu wahren

- die Privatsphäre unter Kontrolle zu haben

- den Zugriff auf gesperrte Inhalte

- billiger einkaufen im Internet

- die Geschwindigkeit beim Datenzugriff im Internet zu verbessern

- Drosselungen von Internetanbietern zu umgehen

- Schutz vor Attacken aus dem Internet zu ermöglichen

Auch Kaufangebote im Internet sind bei unterschiedlichen Servern verschieden, sodass mit einer anderen IP auf ein besseres Angebot zugegriffen werden kann. Ebenso kann die Geschwindigkeit durch den geeigneten Server beeinflusst werden.

Eine Drosselung durch den Internet Anbieter kann dadurch ebenso verhindert werden. Damit sind dann zum Beispiel Skype-Gespräche verlustfrei zu empfangen. Das wichtigste ist aber sicher der Schutz vor Internetattacken.

Die VPN-Service Anbieter haben vielfach einen inkludierten Schutz vor Internetattacken eingebaut. Die Geräte werden von außen auf alle möglichen Sicherheitslücken hin untersucht.

Der VPN-Dienst schützt damit nicht nur den PC, sondern auch alle verbundenen Geräte. Im Vordergrund eines solchen Schutzes sollte immer der Gewinn an Kontrolle und Sicherheit über die eigenen Daten stehen.

Die häufigsten Anwendungsfälle eines VPN sind:

- Freischalten von TV-Serien, wenn Sendungen im eigenen Land gesperrt sind.

- Freischalten von Websites bei gesperrten Online-Diensten.

- Verschlüsselung von Torrents, damit wird auch keine Drosselung der Internetverbindung ermöglicht.

- Verbergen der Identität, durch VPN sieht es aus, als ob der User aus einem anderen Land ist, die eigene Identität ist verschleiert.

- Anonymitätsstufe 1: Regelmäßig den Cache leeren -> Chronik in Firefox und Google Chrome löschen, Verlauf in Safari und Edge säubern

- Anonymitätsstufe 2: Tracking unterbinden -> Do-Not-Track-Anforderung nutzen oder ausschalten in Firefox, Chrome, Safari oder Edge

- Anonymitätsstufe 3: Komplett untertauchen mit VPN oder Tor -> unbekannt mit Tor surfen, anonym surfen mit VPN

Und das alles funktioniert auch auf Smartphones und Tablets. Cookies hinterlassen Spuren, die regelmäßig beseitigt werden sollten. Dreh- und Angelpunkt ist die IP-Adresse, die vom Internet-Provider vergeben ist. Diese IP-Adressen werden von Diensten oder Spionagezentren gespeichert und mit persönlichen Daten ausgespäht.

Um unerkannt zu bleiben, muss der User beachten:

- Welche Daten auf dem Rechner gespeichert sind, die Rückschlüsse auf das Surfverhalten zeigen?

- Welche Dienste und Webseiten genutzt werden, die den User tracken können und wie kann der Anwender das verhindern?

- Wie verschleiert der User seine IP-Adresse, damit sie nicht rückverfolgt werden kann?

Das Tracking durch Webseiten kann mit dem Surfen in einem privaten Fenster umgangen werden. Damit sind aber auch Verbindungen zu Social-Networks oder anderen Onlinediensten nicht möglich. Das ist sicher nicht komfortabel. Bei den Browsern kann eine Do-not-Tracking-Anforderung gestellt werden.

Es ist aber nicht sicher, ob die aufgeforderten Webseiten die Userdaten nicht dennoch verwenden. Das Sicherste ist das Surfen mit dem Tor-Browser oder eine VPN-Verbindung aufzubauen, die kostenlos oder für geringes monatliches Endgelt zu erhalten ist.

Viele neueren Router der Internet-Provider sind bereits mit einer VPN-Möglichkeit ausgerüstet, die man dann nur noch anzulegen braucht. Ist das nicht der Fall, hilft der Download eines entsprechenden kostenlosen oder kostenpflichtigen Dienstes. Eine VPN mit OpenVPN selbst anzulegen, erfordert etwas Geschick und Kenntnisse der Netzwerktechnik.

VPN ist eine rein softwaretechnische Angelegenheit. Die Angebote der Dienste greifen auf weltweit verstreute Server zurück, die die entsprechenden Anfragen weiterleiten. Mittels Software-Client wird die gesamte Verbindung zum Internet anonymisiert.

VPN Software vs. mobile apps

Der Vorteil ist allerdings, dass Sie aus zahlreichen Programmen auswählen können, viele davon werden auch direkt von den VPN Anbietern mitgeliefert. Nutzer sind allerdings nicht verpflichtet diese Tools zu nutzen und können die VPN Verbindung in der Regel auch mit anderen Tools herstellen, da in der Regel mit der Anmeldung bei einem Anbieter auch alle relevanten Daten geliefert werden, die es braucht um mit einem VPN Client online zu gehen.

Mobile Version zum Desktopprogramm

Bevor Sie sich für die mobile Variante eines VPN Clients entscheiden, von dem Sie bereits die Desktopversion nutzen, sollten Sie daher abwägen, ob Sie tatsächlich sämtliche Funktionen benötigen. Oft ist es für Nutzer sogar besser, wenn sie eine schlankere Variante eines Clients wählen, die sich gerade bei mobilen Endgeräten auf die wichtigsten Grundfunktionen konzentrieren.

Tipps für die Auswahl von VPN Software

Grundsätzlich gibt es wie bei zahlreichen Tools bei VPN Software für Desktopgeräte kostenlose und kostenpflichtige Tools. Kostenpflichtige Clients sind in der Regel mit umfangreicheren Features ausgestattet und laufen auch stabiler. Diese kosten natülich auch Geld, weshalb viele Nutzer lieber kostenlose Tools verwenden. Diese haben allerdings den Nachteil, dass sie oft nur eine eingeschränkte Auswahl an Funktionen bieten, vor allem im Hinblick auf die unterstützten Protokolle. Daher sollte immer darauf geachtet werden, ob der Client auch die gewünschten Protokolle unterstützt.

Ein großes Problem für Nutzer ist oft die Werbung, die bei kostenlosen Tools inkludiert sind. Dies beginnt bereits bei der Installation, wo darauf zu achten ist, dass mit dem Client nicht noch eine Reihe von weiterer Software – oft handelt es sich dabei um Shareware – installiert wird. Es gibt natürlich auch Nutzer, die für den kostenlosen Client auch die Werbeeinblendungen akzeptieren. Allerdings kann die Werbung auch ein mögliches Sicherheitsrisiko bei einer VPN Software darstellen.

Tipps für die Auswahl von mobile apps

Nutzer wiegen sich dann mit der VPN Software für das mobile Gerät in Sicherheit, dabei arbeitet im Hintergrund unbemerkt eine Schadsoftware. Wer deshalb einen mobilen VPN Client nutzen möchte, sollte diese immer aus dem App Store herunter laden. Der Vorteil der Software aus dem App Store ist, dass sie vorher überprüft wurde. Nut weil eine mobile app im App Store angeboten wird, muss es sich allerdings nicht zwingend um ein qualitatives Tool handeln. Wie bei Desktoptools können auch hier Bewertungen bzw. Erfahrungen anderer Nutzer hilfreich sein.

mobile apps oft zwingend erforderlich

Unzureichende Sicherheitsvorkehrungen können sich sogar nachteilig für Unternehmen auswirken, denn ein Datenklau senkt die Reputation und ist möglicherweise auch mit rechtlichen Konsequenzen verbunden. Ein Schaden durch eine ungesicherte Verbindung kann aber immer entstehen und gerade mobile Geräte sind stärker gefährdet als Desktopgeräte. Vor allem die Verwendung von unbekannten Hot Spots ist riskant, weshalb solche niemals ohne zuverlässigen mobilen VPN Client verwendet werden sollten.

Tracking als Sicherheitsrisiko

Solche Tools sind nicht sehr sinnvoll, denn selbst wenn die Kommunikation verschlüsselt ist, ist der Standort des Nutzers jederzeit bekannt. Daneben achten Nutzer viel zu wenig darauf, welche Zugriffsrechte mobile apps wünschen. Ein VPN Client für Smartphones benötigt beispielsweise keinen Zugriff auch die Kontaktdaten, denn er soll ja lediglich die Kommunikation verschlüsseln und nicht auf Informationen des Nutzers zugreifen.

Viele Hersteller von mobilen Geräten inkludieren mittlerweile sogar eigene VPN Clients, wo lediglich noch die Informationen des Anbieters eingetragen werden müssen. Diese Clients sind in der Regel im Funktionsumfang sehr begrenzt und konzentrieren sich tatsächlich auf das wichtigste. Für das mobile Surfen sind sie in der Regel aber immer ausreichend und vor allem sind sie auch sicher, denn sie schicken keine Informationen an den Anbieter bzw. der Anbieter kann auf keine Informationen auf dem Smartphone zugreifen.

Welche Arten von VPN gibt es?

Man unterscheidet folgende VPN-Typen:

- End-to-Site-VPN (Host-to-Gateway-VPN / Remot-Access-VPN)

- Site-to-Site-Vpn (LAN-to-LAN-VPN / Gateway-toGateway-VON / Branche-Office-VPN)

- End-to-End-VPN (Host-to-Host-VPN / Remote-Desktop-VPN)

End-to-Site-VPN / Remote-Access-VPN

Das ist eine Nutzersoftware, die die Verbindung zum Hauptserver herstellen kann. Für den sicheren Zugriff auf das entfernte Netzwerk (Server) steht der geringe, technische und finanzielle Aufwand im Vordergrund. In diesem Zusammenhang muss auf RAS (Remote Access Service) verwiesen werden, der für die Einwahl über eine Wählleitung mit ISDN oder analogem Modem zuständig war, wobei analog maximal 56 kBits und per ISDN maximal 64 bzw. 128 kBits Datenübertragung möglich waren.

Die VPN-Technik mit Remot-Access-VPN über das Internet löste diese Lösungen ab. Mit VPN werden Verfahren und Protokolle angeboten, um sich über das Internet in entfernte Netzwerke einzuwählen.

VPN-Szenario: Host – LAN – Router – Internet – Router – LAN – Host

Site-to-Site-VPN / LAN-to-LAN-VPN / Branche-Office-VPN

VPN-Szenario: Host – LAN – Router – Internet – Router – LAN – Host VPNs lassen sich per Internet billiger und flexibler betreiben. Das Internet ist zur Konkurrenz für die klassischen WAN-Dienste geworden. Eine Variante des Site-to-Site-VPN ist das Extranet-VPN. Dabei werden die virtuellen Netzwerke unterschiedlicher Firmen miteinander verbunden.

Dadurch werden fremde Dienste ins eigene Netz eingebunden. Externe Unternehmen erhalten somit Zugriff auf Teilbereiche des eigenen Unternehmens. Gesichert ist das lokale Netzwerk über eine Firewall.

Die Extranet-VPNs ermöglichen eine sicheren Datenaustausch unter den beteiligten Unternehmen. Das Branche-Office-VPN verbindet mehrere lokale Netzwerke einer Firma untereinander.

End-to-End-VPN / Host-to-Host-VPN / Remote-Desktop-VPN

Das End-to-End-VPN verbindet einen Client eines Netzwerkes mit einem anderen Client eines anderen entfernten Netzwerkes. Der VPN-Tunnel deckt zwischen 2 Hosts die gesamte Verbindung ab.

Auf beiden Seiten wird dazu eine VPN-Software installiert. Der Verbindungsaufbau erfolgt in der Regel nur über eine zwischengeschaltete Station. Ein typisches Beispiel ist das Remot-Desktop-VPN über öffentliche Netze wie zum Beispiel Teamviewer oder GotoMyPC. VPN-Szenario: Host – LAN – Router – Internet – Router – LAN – Host

Tunneling / Tunnelmodus / Transportmodus

Mit einem Tunneling-Protokoll wird über das Internet eine verschlüsselte Verbindung aufgebaut. Der Tunnel ist eine Verbindung zwischen VPN-Clients, VPN-Servern und VPN-Gateways. Der Inhalt der Daten ist dadurch für andere nicht sichtbar.

Für LAN-to-LAN-Tunnel setzt man ebenfalls den Transportmodus ein. PC – VPN-Tunnel Internet – LAN LAN1 – VPN-Tunnel Internet -LAN2. Ein VPN-Endpunkt ist entweder ein Router, ein Gateway oder ein Software-Client.

VPN-Router / VPN-Gateway / VPN-Server

VPN-Lösungen gibt es als Software (VPN-Server), Hardware (VPN-Router) oder als Service (Layer-2-VPN vom Netzbetreiber). An VPN-Endpunkten ist entweder ein VPN-Router oder ein Gateway eingesetzt.

VPN-Protokolle

Bei der Verwendung von VPN kommen verschiedene Protokolle zum Einsatz.

- IPsec

- PPTP

- L2TP

- L2TP over IPsec

- Hamachi

- OpenVPN (als Software)

IPsec

Hierbei handelt es sich um eine Erweiterung des Internet-Protokolls IP um Verschlüsselungs- und Authentifizierungsmechanismen. Dadurch kann das Internetprotokoll IP-Pakete über öffentliche Netze kryptografisch gesichert versenden. Da das Internetprotokoll Version 4 keine Sicherheitsmechanismen hatte, wurde IPsec nachträglich spezifiziert und ist integraler Bestandteil von IPv6.

Folgende Bestandteile sind im IPsec-VPN enthalten:

- Interoperabilität

- kryptografischer Schutz der übertragenen Daten

- Zugangskontrolle

- Authentisierung des Absenders (Benutzerauthentisierung)

- Datenintegrität

- Verschlüsselung

- Authentifizierung von Schlüsseln

- Verwaltung von Schlüsseln (Schlüsselmanagement)

Diese Bestandteile enthalten Verfahren, die kombiniert eine zuverlässige Sicherheit bieten. Die Einsatzszenarien sind die bereits oben genannten Punkte.

- Site-to-Site-VPN / LAN-to-LAN-VPN / Gateway-toGateway-VPN

- End-to-Site-VPN / Host-to-Gateway-VPN / Remote-Access-VPN

- End-to-End-VPN / Host-to-Host-VPN / Remote-Desktop-VPN / Peer-to-Peer-VPN

IPsec ist besonders für Gateway-to-Gateway-Szenarien geeignet, die über ein drittes unsicheres Netz verbunden werden. Ebenso geeignet ist das Host-to-Gateway-Szenario, das mit dem Remote-Access-Szenario vergleichbar ist.

Weitere sind:

- L2TP over IPsec

- SSL-VPN

- OpenVPN

- Layer-2-VPN

Hauptbestandteil sind die Vertrauensstellungen (Security Association) zwischen Client zu Client und Router zu Router.

- Client – IP – Router

- IPsec – Router – IP

- Client

Die Vertrauensstellung kann auch zwischen den Routern bestehen und muss nicht nur auf die Endpunkte bezogen sein. Mit den Vertrauensstellungen wird die Kommunikation von IPsec geregelt. Für eine gesicherte Verbindung werden auf beiden Seiten Parameter ausgetauscht. Das betrifft:

- die Art der gesicherten Übertragung (Verschlüsselung oderAuthentifizierung)

- den Schlüssel

- den Verschlüsselungsalgorithmus

- die Dauer der Gültigkeit der Schlüssel

Die vorab ausgetauschten Schlüssel sorgen für die Vertrauensstellungen. Eine andere Möglichkeit ist die Vergabe von Zertifikaten über ein Trust-Center oder einen Zertifikate-Server. Man nennt diese Schlüssel oder Zertifikate:

- PSK – Pre-Shared Keys

- X.509 Zertifikate

Für PSK Keys sind sogenannte Identifier notwendig, die Gateway und Client mittels IP-Adressen, DNS-Namen oder E-Mail-Adressen identifizieren. Die Einrichtung von Schlüsseln und Zertifikaten benötigt viel Zeit und Sorgfalt. Die einfachere Methode ist der geheime Schlüssel in Form eines Passwortes oder einer Passphrase.

Die Funktionen für Authentizität, Vertraulichkeit und Integrität werden durch die Protokolle:

- Authentication Header (AH)

- Encapsulation Security Payload (ESP)

garantiert. Diese Verfahren können zusammen oder einzeln eingesetzt werden. Das AH-Protokoll ist für die Authentifizierung der Daten und das ESP-Protokoll für die Datensicherheit mittels Verschlüsselungsalgorithmus zuständig.

Durch die Adressänderung des Routers erhält das IPsec-Paket einen anderen Quell-Port und eine andere IP-Adresse. Damit wird das IPsec-Paket ungültig.

Außerdem kann der NAT-Router die verschlüsselten IP-Adressen und TCP-Ports nicht erkennen. Somit ist ein Zuordnung zu Netzwerkstationen nicht möglich. Inzwischen wird das alte Nat Passthrough durch das NAT-Traversal ersetzt, wobei die Kommunikationspartner über das NAT-Traversal-Protokoll Informationen austauschen.

Anschließend werden die ESP-Pakete in UDP-Pakete verpackt und über Port 4500 versendet. Die NAT-Router können dann problemlos IP-Adressen und Ports umschreiben. IPsec gilt als das sicherste VPN. Es ist leider schwer aufzubauen, was sich allerdings mit IKEv2 wesentlich verbessert hat. Als Alternative zu IOsec gelten SSL-VPN und OpenVPN.

PPTP Point-to-Point Tunneling Protocol

PPTP ist ein Verfahren für Remote-Access-Verbindungen. Ein PPTP ist sowohl in Windows als auch in Linux und MacOS integriert. Es ist auf fast allen Endgeräten verfügbar und leicht einzurichten. Allerdings gilt das Protokoll hinsichtlich der Verschlüsselung nicht als sicher. Wegen mangelhafter Verschlüsselung und Authentifizierung ist eine sichere VPN-Technik wie L2TP/IPsec, IPsec mit IKEv2, SSTP oder OpenVPN mit OpenSSL anzuraten.

Das PNS ist für die Kontrolle und das Routing der empfangenen Pakete zuständig. Der Aufbau der Verbindung erfolgt über eine zweigeteilte Kommunikation. Der Client öffnet über den TCP-Port 1723 eine Verbindung zum Server. Dieser Port muss geöffnet sein bzw. mittels PPTP-Passthrough oder Port-Forwarding geöffnet werden.

Der Port 1723 wird als Kontrollport verwendet. Als Quell-Port benutzt PPTP jeden beliebig freien Port. IP-Header – GRE-Header – PPP-Header – Nutzdaten (verschlüsselt) Im 2. Teil des Verbindungsaufbaus wird mittels GRE (Generic Routing Encapsulation) die PPP-Pakete getunnelt. PPTP kapselt mit GRE IDE PPP-Pakete in IP-Pakete. Eine Benutzerauthentifizierung wird mittels MS-CHAPv1 oder MS-CHAPv2 durchgeführt.

Danach wird dem Client eine IP-Adresse aus dem LAN zugewiesen. Eine Verschlüsselung findet nur dann statt, wenn es mit PPP ausgehandelt wurde. Auch hier können Probleme mit NAT-Routern auftreten, da das GRE keine Ports wie TCP oder UDP kennt.

L2TP -Layer-2-Tunneling-Protocol

Das L2TP stellt PPP-Verbindungen zwischen zwei Netzwerkstationen oder eigenständigen Netzwerken über ein IP-Netzwerk her. Das ist der typische Fall für Außendienstmitarbeiter, die sich per Internet getunnelt in ihr Unternehmen einloggen. Die Übertragungsstrecke besteht aus mehreren Routern. Für diese Verbindungsmöglichkeit werden 2 Protokolle verwendet.

- L2F – Layer-2-Forwarding

- PPTP – Point-to-Point Tunneling Protocol

S2TP vereint Struktur und Vorteile von PPTP und L2F. PPtP unterstützt IP, IPX und NetBEUI. L2TP kann jedes beliebige Netzwerkprotokoll im PPP-Rahmen unterstützen und transportieren. L2TP eignet sich im Gegensatz zu PPTP auch für End-to-End-VPN oder Dialup-Verbindungen. Allerdings verfügt L2TP über keine Authentifizierungs-, Integritäts- und Verschlüsselungsmechanismen.

Es arbeitet mit Preshared Keys und Benutzerkonten. Der Schutz der getunnelten Daten erfolgt über IPsec. Die L2TP-Architektur teilt sich in 2 logische Systeme auf, den LAC (L2TP Access Concentrator) und den LNS (L2TP Network Server). Der LAC stellt und verwaltet die Verbindungen zum LNS. Der LNS ist für die Kontrolle und das Routing der empfangenen Pakete zuständig.

1. DFÜ-Client – POTS, ISDN, GSM – LAC – Internet (L2TP-Tunnel)- LNS – LAN

Zunächst wird eine PPP-Verbindung zwischen Client und LAC über ein Wählnetz, das analog oder ISDN ist, hergestellt. Der LAC tunnelt danach die PPP-Daten übers Internet zum LNS und erhält vom LAN eine IP-Adresse.

2. LAC-Client – POTSm ISDNm GSM – Internet – LNS – LAN

Bei der 2. Möglichkeit erfolgt eine direkte Unterstützung von L2TP auf dem Client. Der Client ist dann LAC selbst. Vom LNS wird die IP-Adresse zugeteilt. Zwischen LAC und LNS wird mit L2TP ein Tunnel aufgebaut. Wenn die Authentifizierung über den NAS erfolgreich war, wird der L2TP-Tunnel aufgebaut. Für jede PPP-Verbindung zwischen LAC und LNS wird eine Session aufgebaut. Das kann mittels des Multiplex-Modus in einem Tunnel erfolgen. L2TP über eine Firewall ist meistens nicht möglich. Es funktioniert nur, wenn die Firewall als Endpunkt einer VPN-Verbindung funktioniert.

L2TP over IPsec

Hier handelt es sich um eine Kombination aus IPsec und L2TP. Dabei heben sich die jeweiligen Schwächen gegeneinander auf und es entsteht ein flexibles Tunneling-Protokoll mit höchster Sicherheit.

In der L2TP/IPsec-Architektur VPN-Client – Internet – VPN-Router – LAN

- VPN-Client – IPsec – VPN-Router

- VPN-Client – L2TP – VPN-Router

- VPN-Client – PPP – VPN-Router

- VPN-Client – IP, IPX,… – VPN-Router

wird zuerst die IPsec-Verbindung aufgebaut. Danach erfolgt der Aufbau des L2TP-Tunnels, durch den die privaten Daten in PPP-Paketen transportiert werden.

Der L2TP/IPsec-Protokoll-Stack

L2 – IP – ESP – UDP – L2TP – PPP – IP – Nutzerdaten – ESP werden die IP Pakete in ppp-Frames eingekapselt. Diese werden danach in L2TP-Paket, UDP-Paket eingekapselt und mit einem IPsec Header verbaut. Damit wurden die Daten verschlüsselt. Zum Schluss erfolgt die Kapselung in ein Schicht-2-Protokoll (L2), wonach sie dann mit dem VPN-Router weitergeleitet werden. Es ist aufwendig, aber es ist die einzige Möglichkeit für den Transport von Nicht-IP-Paketen mit größter Sicherheit.

SSL-VPN

SSL-VPN ist eine Alternative zu IPsec, SSL-VPN ist nicht so fehleranfällig, kommt durch jede Firewall und durch jedes Netzwerk und kann kein Tunneling. Es eignet sich für Extranet-Anwendungen und Remote Access.

Bei SSL-VPN ist der Browser der VPN-Client, der auf einem Client-PC installiert ist. Die Daten werden mittels HTTPS über den Browser zum HTTP-Server, der als VPN-Gateway funktioniert, übertragen.

HTTPS ist Standard in jedem Browser und kommt durch eine Firewall oder einem NAT-Router hindurch. Innerhalb des Browser dienen Plugins, Java-Applets oder ActiveX-Komponenten dazu, Daten auch von außerhalb des Browsers zu übertragen.

Anwendung <- Client (TCP, IP) -> Browser <- TCP, IP, HTTPS, UDP/IP -> VPN-Gateway (HTTP-Server) <- TCP, IP ->

Die Verbindung über HTTPS ist verschlüsselt. Es gibt auch VPN-Clients, die SSL-VPN beherrschen. Wenn der Verbindungsaufbau mit SSL-VPN erfolgreich war, klickt sich er VPN-Client als zusätzliche Netzwerkschnittstelle ins OS ein. eine weitere Möglichkeit ist die Kombination von Client-basiertem und Browser-basiertem SSL-VPN zu einer Enhanced Broxser-based Kombination. Per Browser wird eine HTTPS-Verbindung hergestellt zu einem Gateway oder Server.

SSL ist für eCommerce und Online-Banking geeignet. SSL-VPN funktioniert von fast allen PC mit Internet-Zugang. Aber SSL/TLS unterstützt keine Tunnel, was evtl. ein Sicherheitsrisiko ist. Sicherer ist, wenn selbst ausgestellte Zertifikate verwendet werden.

Allerdings ergibt sich daraus der Aufwand der Zertifikatsverwaltung. SSL verschlüsselt auch nur die Daten auf der Anwendungsebene, jedoch nicht die Kommunikation insgesamt. Der Aufbau der Verbindung erfolgt zunächst unverschlüsselt, die Verschlüsselung wird ausgehandelt und dann erst die Daten verschlüsselt. Allerdings können viele Verschlüsselungs-, Schlüsselerzeugungs- oder Hash-Verfahren verwendet werden, die auch im IPsec vorhanden sind.

Hamachi

Hamachi wird vorwiegend als Gamer-VPN verwendet zur Verschlüsselung von Peer-to-Peer-Verbindungen. Die zentrale Stelle beim Verbindungsaufbau ist bibi.hamachi.cc, wovon eine Adresse eines Mediation-Servers zur Verfügung gestelllt wird.

Der Hamachi-Client baut eine Verbindung zu diesem Mediation-Server auf. Nach dem Schlüsselaustausch wird der Datenverkehr authentisiert und verschlüsselt. Für die Authentisierung und Verschlüsselung der UDP- und TCP-Pakete wird ESP verwendet. Um Problemen mit einem NAT zu umgehen, wird eine weitere UDP-Verbindung zum Mediation-Server aufgebaut. Zwischen den Teilnehmern wird ein Tunnel auf der Basis von UDP-Verbindungen hergestellt.

OpenVPN

NAT-Router sind für OpenVPN unproblematisch, da weder die IP-Adressen noch die Portnummern authentisiert werden. OpenVPN nutzt SSL und setzt auf SSL-Zertifikate. Jeder Client erhält eine eigenes Zertifikat. Um

Zertifikate und Schlüssel zu erzeugen, muss eine eigene Certifikation Authority (CA) verwendet werden.

Die Betriebsarten sind Routing und Bridging. Routing wird bei Verbindungen Host-to-Host-VPN eingesetzt, Bridging bei Verbindungen Site-to-Site-VPN oder Site-to-End-VPN.

Produktmerkmale, Testkriterien

Die Merkmale spezifizieren sich auf Firewalling, NAT (Network Address Translation), VPN-Protokolle, Reporting und weitere Merkmale wie DHCP-Server/Relay, uPnP, DNS-Server / Dynamic DNS, externe Authentifizierungsserver (LDAP, RADIUS) etc. Man sollte also die Produkte auf gewissen Punkte testen.

Firewalling

- zeitabhängige Steuerung von Filterregeln

- Routing-Policies

- Normalisieren der Datenströme

- transparenter Filter auf Layer-2

- Filtern nach System-Fingerprints (heuristisches Erkennen derBetriebssystem, die Datenverkehr hervorrufen)

- Limitieren zulässiger gleichzeitiger Verbindungen

- Filtern nach Quell- und Ziel-IP, nach Protokoll, nach Quell- und Zielport(TCP und UDP)

Network Address Translation (NAT)

- Portweiterleitungen

- 1 : 1 NAT

- Outbund NAT

- NAT Reflection

VPN – Welche Protokolle werden unterstützt und gibt es lizenzabhängige voreingestellte maximale VPN-Verbindungen?

- IPsec

- OpenVPN

- PPTP

- L2TP

Reporting – hier ist besonders auf Folgendes zu achten

- RRD Graphen der CPU-Auslastung

- des Datenverkehers

- der Firewallauslastung

- der Antwortzeiten

Weitere Produktmerkmale untersuchen

- Captive Portal

- DHCP-Server/Relay

- uPnP

- DNS-Server / Dynamic DNS

- exterer Authentifizierungsserver (LDAP, FADIUS)

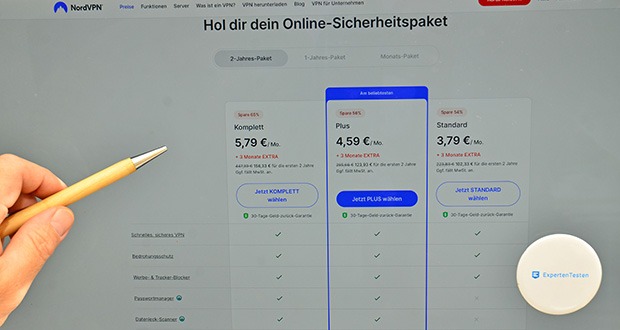

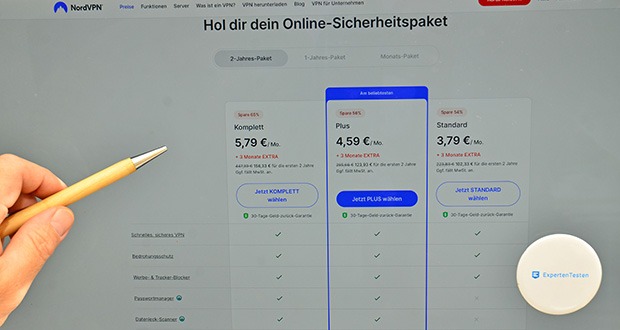

Preise und Entgelte

Mitunter werden von Herstellern verschiedene Varianten angeboten, die sich in Angeboten und Preisen unterscheiden. Der Test muss sich am eigenen Bedarf mit optimalem Preisangebot orientieren.

Worauf muss man bei VPN achten?

Verschlüsselung per Virtual Private Network garantiert Sicherheit und Anonymität.

Hier sollte besonders unter den vielen Angeboten auf folgende Punkte geachtet werden:

- keine Gebühren für den Benutzer

- benutzerfreundlich

- einfache Bereitstellung

- zusätzliche Sicherheit durch integrierte Virenprüfung

- Zugriff zu jeder Zeit und von überall

- einfacher Zugriff für Remote-Mitarbeiter

- schneller und sicherer Zugriff von jedem Mobilgerät

- einfache Mobilgerätekonfiguration

- leistungsstarke Authentifizierungsoptionen

Kostenlose VPNs – diese Gefahren könnten lauern

Kostenlos, aber nicht gratis

Bei einigen kostenlosen Anbietern ist es daher zwingend notwendig ihren eigenen Client zu verwenden, über den sie dann die Nutzer etwa bewerben oder spezifische Daten – meist in anonymisierter Form sammeln. Die Nutzer kostenloser Anbieter „bezahlen“ daher immer etwas, wenn es sich dabei auch nicht um Geld handelt.

Werbewände

Eine der häufigsten Formen der indirekten Bezahlung ist die Finanzierung über Werbekunden. In dem Fall bezahlen nicht die Nutzer die Kosten für die Infrastruktur des Anbieters, sondern Werbekunden. Der Nutzer muss sich dann im Gegenzug zur kostenlosen Nutzer die Werbeeinblendungen gefallen lassen. Dies passiert nicht nur bei VPN Software für Computer oder Laptop, sondern häufiger sogar bei mobilen VPN Clients. Für Nutzer ist dies oft sehr unangenehm, weil sie beim Surfen im Netz unterbrochen werden.

Datenlimits

Nutzer, die an solche Limits gebunden sind, müssen sich dann genau überlegen, wann sie den VPN Anbieter nutzen. Das bedeutet allerdings auch, dass ein Teil der Daten ungeschützt übertragen werden. Viele kostenpflichtige Anbieter mit einem limitierten kostenlosen Angebot schenken aber dieses kostenlose Datenpaket jenen Nutzern, die bezahlen. Das bedeutet, dass zahlende Nutzer zusätzlich zu ihren Tarifen noch das Datenguthaben als Bonus gewährt wird.

Drosselung der Geschwindigkeit

Vor allem beim Streamen von Videos kann es zu einem Ruckeln im Bild kommen, wenn die Geschwindigkeit zu langsam ist. Wer daher wiederum Ländersperren bei Videos umgehen möchte, der sollte Berücksichtigen, dass diese Videos aufgrund der niedrigen Geschwindigkeit oft gar nicht ansehbar sind.

Wenig zuverlässig

Während bei einem kostenpflichtigen Anbieter immer ein Vertrag im Hintergrund steht, der dem Nutzer garantiert, dass er für sein Geld auch eine entsprechende Dienstleistung bekommt, gibt es solche Verträge bei kostenlosen Anbietern nicht. Entsprechend unzuverlässig sind auch viele Anbieter im Hinblick auf die Verfügbarkeit ihrer Dienste. Sie fühlen sich ihren Nutzern nicht verpflichtet und kümmern sich auch nicht zeitnah um die Ausfälle ihrer Nutzer. Kostenpflichtige Anbieter reagieren darauf deutlich schneller und haben an einem Standort oft sogar mehrere Server, damit sie die Nutzer bei einem Ausfall sofort über andere Server leiten können.

Wer daher einen Anbieter mit einer hohen Verfügbarkeit benötigt, der ist in jedem Fall bei einem kostenpflichtigen VPN Anbieter aufgehoben. Zudem müssen kostenlose Anbieter auch nicht für gewisse Sicherheitsaspekte garantieren.

Worauf die meisten kostenlosen Anbieter verzichten, ist ein umfangreicher Support ihrer Nutzer. Viele sind dann auf sich gestellt, wenn etwa der Client nicht mehr funktioniert oder andere Probleme auftauchen. Wer daher zwingend auf einen funktionierenden Anbieter angewiesen ist, der muss auch darauf achten, dass ein Kundensupport – im günstigsten Fall ein 24 Stunden Support – angeboten wird.

Mangelhafte oder keine Verschlüsselung

Ein großes Sicherheitsrisiko kostenloser Anbieter ist die mangelhafte Verschlüsselung der Daten. Viele kostenlose Anbieter gehen sogar soweit, dass sie ihren Kunden eine vermeintlich sichere Verbindung vorgaukeln, die es überhaupt nicht gibt. Der Nutzer schickt dann wiederum seine Daten unverschlüsselt in das Internet und unbefugte können die Kommunikation mitverfolgen.

Neben einer nicht vorhandenen Verschlüsselung ist eine mangelhafte Verschlüsselung der Daten ein ebenso großes Risiko. Einige Anbieter nutzen alte Algorithmen, die keinen ausreichenden Schutz bieten oder nutzen Verschlüsselungen, die nicht geeignet sind. Wer sich für einen kostenlosen Anbieter entscheidet, sollte daher prüfen um welche Verschlüsselung es sich handelt und ob diese auch tatsächlich angewendet wird.

Im Netz gibt es für solche Test zahlreiche Plattformen, die dem Nutzer mitteilen, ob er die Seite mittels einer verschlüsselten VPN Verbindung geöffnet hat oder nicht.

Ungeschützte Kunden

Kein Nutzer darf vergessen, dass er durch die Nutzung eines Anbieters ihm auch Daten persönlicher Natur, wie das Surfverhalten gibt. Leider ist es oft schwierig in Erfahrung zu bringen, wo kostenlose Anbieter tatsächlich ihren Sitz haben, denn in vielen Ländern müssen diese Informationen, vor allem, wenn es sich um ein kostenloses Angebot handelt, nicht veröffentlicht werden.

Es gibt zwar durchaus auch seriöse kostenlose Anbieter, diese sind jedoch sehr dünn gesät. Wer deshalb seine Daten auch sicher wissen möchte, der sollte sich für einen kostenpflichtigen Anbieter entscheiden.

Kurzinformationen zu 8 führenden Herstellern

Die Kurzinformationen betreffen Hersteller von VPN-Routern. Das sind insbesondere Asus, AVM, Telekom, Netgear, Lancom, Siemens, Draytech, TP-Link, Cisco und andere.

- Asus

- AVM

- Telekom

- Netgear

- Lancom

- TP-Link

- Cisco

- Hamachi

Das Unternehmen wurde 1989 in Taipeh in China auf Taiwan gegründet. Es beschäftigt rund 104.294 Mitarbeiter und erwirtschaftete in 2014 477 408 Mrd. Dollar Umsatz. Als Unternehmen der Computerbranche gehören zur Produktpalette Hauptplatinen, Grafikkarten, Notebooks, Soundkarten, Netzwerkkomponenten, Barebones, PDAd, Server, Monitore, Computergehäuse und Mobiltelefone. Die Corporation betreibt Niederlassungen in Deutschland, Italien, Schweiz, Großbritannien, Spanien, Frankreich, USA, Russland und Tschechien. Weitere Expansionen sind in Planung. Die Asus Router haben eine eingebaute Funktion, um VPN-Services als VPN Client über den Router direkt zu nutzen. Alle an diesem Gerät angeschlossenen

Geräte nutzen dann die VPN-Verbindung. Darüber hinaus wird auch Firewall, Malwareschutz oder Kindersperren ermöglicht. Man kann Asus Router zusätzlich zu jedem bestehenden Internetrouter verwenden. Standard ist die Verwendung eines Gerätes mit VPN-Client Software, das über den bestehenden Internetzugang wie Fritzbox, Easybox etc. eine verschlüsselte Verbindung zum VPN Server herstellt. Alle Geräte ohne VPN-Client Software schalten den Asus VPN-Client-Router vor die Fritsbox, Easybox etc., um eine verschlüsselte Verbindung zum VPN-Server aufzubauen. Es gibt verschiedene Asus Modelle mit einer WLAN Reichweite von 40 bis 145 m und einer Geschwindigkeit über VPN von 12.000 kBit/s bis 90.000 kBit/s. Für die geringeren Reichweiten wird PPTP verwendet, für größere Reichweiten OpenVPN. Der Einstiegs-Router bis 60 m Reichweite und bis zu 16.000 kBit/sb funktioniert mit PPTP und ist zu einem erschwinglichen Preis erhältlich.

Die AVM Computersysteme Vertriebs GmbH mit Sitz in Berlin wurde 1986 gegründet und ist namentlich die Abkürzung füf Audiovisuelles Marketing (AVM). Der deutsche Hersteller ist im Bereich der Telekommunikation und Netzwerktechnik wie DSL, LTE, ISDN, WLAN oder Internettelefonie tätig. Im Jahr 2017 erzielte AVM mit 700 Mitarbeitern einen Umsatz von 490 Mio. Euro. 1989 kam die erste ISDN-Karte auf den Markt. Mit der Einführung der Marke „Fritz“ kam 1995 mit der FritzCard der Durchbruch. Der Name Fritz sollte inoffiziell auf deutsche Wertarbeit verweisen. AVM leistet eine hohe Qualität an Hard- und Software. Somit konnte sich AVM mi der FritzCard (ISA, ISA_Pnp, PCI) gegen die Konkurrenten behaupten. 2004 wurde auf der Cebit erstmalig die FritzBox als Kombination von DSL-Modem und Router vorgestellt. Hinzu kamen später Varianten für WLAN und Internettelefonie (VOIP). 2007 erschien mit Unterstützung von WLAN Draft-N (IEEE 802.11n) die FritzBox Fon WLAN 7270. Bei der Cebit 2009 wurde die FritzBox Fon WLAN 7390 mit VDSL- und ADSL2 +fähigem Modem, einem WLAN-N-ACCESS-Point (für gleichzeitig 2,4 und 5 GHz-Band), einem Gigabit-Ethernet-Switch und 512 Megabyte internen Netzwerkspeicher vorgestellt. Die FritzBoxen werden zum großen Teil in Deutschland gefertigt. Nur die Herstellung einzelner Komponenten wie Netzteile oder Platinen ist nach Fernost ausgelagert. Die Grundlage der Firmware bildet ein Mini-Linux.

Einige Produkte von AVM werden hier kurz zusammengestellt.

ISDN-Karten:

- AVM A1-Card: passive ISDN.Karte als Vorläufer zur AVM FritzCard

- AVM FritzCard: passive ISDN-Karte

- AVM B1-Card: aktive ISDN-Karte ( eine Leitung, 2 Kanäle)

- AVM C2-Card: aktive ISDN-Karte (2 Leitungen, 4 Kanäle)

- AVM C4-Card: aktive ISDN-Karte (4 Leitungen, 8 Kanäle)

- AVM T1-Controller: aktiver S2M-Controller (eine Leitung, 30 Kanäle)

DSL-Router: FritzBox mit mehreren Modellreihen

- FritzBox: aktuelle DSL-Modelle

- FritzBox Cable: Geräte mit Kabelmodem

- FritzBox LTE: Geräte mit LTE-Modem

- FritzBox Glasfaser: Geräte für den Glasfaser-Anschluss

- FritzBox WLAN: ehemalige Geräte mit zusätzlichem WLAN

- FritBox: ehemalige Geräte ohne WLAN, ursprünglich aus LAN-Router undintegriertem DSL-Modem

- FritzBox Fon: ehemalige Geräte mit zusätzlicherISDN/Analog-Festnetztelefonanlage (VOIP)

- FritzBox Fon WLAN: ehemalige Geräte mit zusätzlicherISDN/Analog-Festnetztelefonanlage (VOIP) und WLAN

Kabel-Produkte:

- FritBox 6490 Cable

- FritzBox 6360 Cable

- FritzBox 6340 Cable

- FritzBox 6320 Cable

LTE-Produkte:

- FritzBox 6810 LTE

- FritzBox 6820 LTE

- FritzBox 6840 LTE

- FritzBox 6842 LTE

Glasfaser-Produkte:

- FritzBox 5490, 4020, 4040, 3490, 7430, 7490, 7560, 7590

WLAN-Produkte:

- FritzWLAN Stick

- FritzWLAN USB Stick AC 430 & 860

- FritzWLAN Repeater N/G

- FritzWLAN Repeater 300E

- FritzWLAN Repeater 310

- FritzWLAN Repeater 450E

- FritzWLAN Repeater 1160

- FritzWLAN Repeater 1750E

weitere ISDN- / DSL- / Netzwerkprodukte:

- Fritz-Software-Paket, liegt den Fritz-Karten bei

- KENISDN, KENDSL, KEN4 (ISDN- und DSL-Funktionalität)

- AVM Access Server / NetWays / ISDN / Network distributed ISDN

- VoiP Gateway 5188

- FritzMini

- 1 & 1 NetXXL powered by Fritz

- BlueFritz

- FritzFon

Weitere und besonders auch immer die neuesten Geräte findet man auf der Webseite von AVM.

Die deutsche Telekom als deutsche Aktiengesellschaft mit Hauptsitz in Bonn erfuhr ihre Gründung 1995. Das Unternehmen ist Europas größtes Telekommunikationsunternehmen aus der Branche der Telekommunikation. Die Telekom betreibt technische Netze wie ISDN, xDSL, Satelliten, Gigabit-Ethernet, ATM, 2G, 3G, 4G etc.) für Informations- und Kommunikationsdienste wie Telefon-Festnetz, Telefon-Mobilfunk, Datennetze oder Onlinedienste. Mit ungefähr 218.341 Mitarbeitern in 2016 erwirtschaftete das Unternehmen einen Umsatz von 73,1 Mrd. Euro. Die Telekom AG besitzt Beteiligungen und Tochtergesellschaften in 5 Kontinenten. Die Telekom Deutschland als GmbH beschäftigte 2015 ungefähr 68.638 Mitarbeiter und erwirtschaftete nach Daten vom 22.218 aus dem Jahr 2017 von 21.931 Mrd. Euro. Telekom Deutschland ist eine solche Tochtergesellschaft der Deutschen Telekom AG, welche vorwiegend für mittlere Geschäftskunden und Privatkunden auf den Gebieten Mobilfunk, Festnetz, Internet und IPTV zuständig ist. Zum Tätigkeitsfeld der GmbH gehört alles aus der Branche Mobilfunk, Festnetz, Internet, Fernsehempfang, Smart Home und Smart Car. Der Unternehmenssitz der GmbH ist Bonn. Mit 20,2 Millionen Festnetzanschlüssen und 42,53 Millionen Mobilfunkkunden liegt die Telekom GmbH auf dem dritten Platz nach Vodafone und Telefonica Deutschland. Die Tochtergesellschaften der Telekom

Deutschland sind

- Congstar GmbH für Mobilfunk- und Internettarife

- Deutsche Telekom Service GmbH

- Deutsche Telekom Außendienst GmbH

- Deutsche Telekom Technik GmbH

- Deutsch Telekom Individual Solutions & Products GmbH

Zur Telekom Europa die Mobil- und Festnetzanbieter aus Hrvatski Kroatien, Magyar Ungarn, Makedonski Mazedonien, Novatel Bulgarien, Novatel Ukraine, OTE Griechenland, Cosmote Griechenland, Telekom Albanien, Telekom Rumänien, Slovak Telekom Slovakei, T-Mobile Austria, T.Mobile Tschechien, T-Mobile Niederlande und T-Mobile Polen. Die T-Mobile US Inc. ist für die USA zuständig und entstand 2001 durch die Übernahme von VoiceStream. Die historische Konzernstruktur entwickelte sich von 2004 mit T-Com, T-Mobile, T-online.de und T-Systems bis 2010 zu Telekom Deutschland GmbH und T-Systems International GmbH. T-Systems, das bereits früher existierte, blieb von der Neuausrichtung des Konzerns verschont. Die T-Systems International GmbH ist ein international tätiger Dienstleister für Informations- und Kommunikationstechnologie. Die GmbH ist Bestandteil der Deutschen Telekom AG und hat ihren Sitz in Frankfurt am Main. Die Gründung von T-Systems war im Jahre 2000. Die Mitarbeiterzahl in 2015 beläuft sich auf 20.091 und weltweit auf 45.990. Die Umsatzleistung war im Jahre 2015 ungefähr 6,3 Mrd. Euro und weltweit 8,6 Mrd. Euro. T-Systems bietet auch Lösungen für die Automobilindustrie, Telekommunikation, Finanzsektor, Handel, Dienstleistungen, Medien, Energie, Fertigindustrie, öffentliche Verwaltung und das Gesundheitswesen an. Das Unternehmen konzentriert sich vorwiegend auf 400 multinationale Unternehmen sowie Kunden aus dem Gesundheitsbereich und dem öffentlichen Sektor. Dazu gehören auch Kunden wie Shell, BP, Centrica, Daimler AG, Philips, MAN oder E.ON.

Die Aktiengesellschaft mit Sitz in San José in den Vereinigten Staaten aus der Branche Elektronik wurde 1996 gegründet. Das Unternehmen konstruiert und betreibt Geräte für Datennetze. Netgear ging als Tochtergesellschaft aus der Muttergesellschaft Bay Networks hervor. Ungefähr 945 Mitarbeiter erwirtschaften einen Umsatz von 1,328 Mrd. USD. Die Produkte werden weltweit vorwiegend über traditionelle Einzelhändler, Großhändler, Online-Händler sowie Netzbetreiber vertrieben. Für die Internetanbindung für unterschiedliche Einsatzbereiche Router angeboten. Für den deutschen Markt sind das insbesondere DSL-Modems für Verbindungen mit VDSL und ADSL2+. Netgear bot 2012 weltweit den ersten Router mit 802.11AC-Technik an. Im Januar 2013 offeriert Netgear WLAN-Produkte nach Standard IEEE 802.11 mit bis zu 1300 Mbit/s. Die Powerline-Adapter nutzen die DLAN-Technik nach dem Homplug-Standard mit 500 MBit/s Brutto-Übertragungsrate.

Erste nicht von der Deutschen Bundespost zugelassene Modems wurde von ELSA entwickelt, das 1988 als Modell MicroLink 2400M auf den Markt kam. Durch die hochwertige Technik, Zuverlässigkeit und sehr gute Treibersupports kam es zur raschen Expansion der Firma. 1989 eröffnete ELSA Filialen in Japan, Taiwan und den USA. ELSA war besonders in der Computergrafik und Datenkommunikation erfolgreich. Lancom ist eine Marke für Netzwerktechnik der ELSA Technology Inc. Das Unternehmen ELSA wurde 2003 in Taipeh in Taiwan gegründet und ist Hersteller im Bereich Informationstechnik und Beleuchtung. ELSA stell Grafikkarten, Mainboards und LED-Technologie her. Die Wurzeln von ELSA reichen bis zur Gründung der ELSA Gesellschaft für elektronische System 1980 zurück, die sich mit Industrieelektronik speziell Datenkommunikation befasste. Standorte damals waren Würselen, Stolberg und Aachen. Der Produktionsgegenstand sind WLAN-Geräte, ISDN-Adapter und Modems. Ein beständiger und medienbetriebener Geschäftserfolg erreichte ELSA mit den Produktbezeichnungen. MicroLink (Modem), LANCOM (Netzwerktechnik), XHR, WINNER, GLADIAC (Grafikkarten) und ECOMO (CAD-Monitore). Im Jahre 1998 erfolgte der Börsengang der ELSA AG. 2002 musste ELSA Insolvenz anmelden. Es entstanden teilweise aus der Insolvenzmasse neue Firmen bis zum Verkauf der Namensrechte an taiwanische Investoren 2003. Daraufhin entstand die ELSA Technology Inc. Als Europazentrale wurde von der neuen taiwanischen Incorporation die Neue ELSA GmbH in Würselen gegründet, die fast ausschließlich Grafikkarten herstellte. Aber auch die GmbH existiert nicht mehr. Aktiv ist nur noch die taiwanische Inc., deren Produktschwerpunkt derzeit im Bereich LED-Technik liegt.

Das Unternehmen TP-Link Technologies CO., LTD., wurde 1996 gegründet und hat seinen Sitz in Shenzen, China. Der Name der Firma leitet sich ab von Twisted-Pair-Kabel. Das Unternehmen beschäftigt heute weltweit 23.000 Mitarbeiter und erwirtschafte in etwa einen Umsatz zum Beispiel in 2014 von 2 Mrd. USD. Es ist in mehr als 100 Ländern auf 5 Kontinenten vertreten. Die deutsche Niederlassung befindet sich in Hofheim am Taunus seit 2009. Die Produktpalette von TP-Link ist aus dem Bereich Netzwerkgeräte, die TP-Link entwickelt, herstellt und verkauft. Dazu gehören Router, UMTS-Modems, Switche, WLAN-Accesspoints, Powerline, ADSL-Modems, Printserver, Medienkonverter, IP-Kameras, Netzwerkkarten, Smart Home und Power over Ethernet. Mit Beginn des Jahres 2016 stieß TP-Link unter der Marke Neffos mit 3 Android-Modellen in den Smartphone-Markt.

- TP-Link 150 Mbps Wireless N Nano Router TL-WR703N

- WLAN-Router TP-Link TL-WR841N

- TP-Link USB WiFi dongle TL-WN821N

Die Körperschaft Cisco Systems Incorporation ist ein amerikanisches Unternehmen aus der Branche der Rechnernetze und Telekommunikation. Das Unternehmen wurde von einer Gruppen Wissenschaftler 1984 gegründet und hat seinen Hauptsitz in San José in Kalifornien USA. Im Jahre 2015 erwirtschaftete das Unternehmen mit ungefähr 71.833 Mitarbeitern circa 49,2 Mrd. Dollar Umsatz. Bekannt ist das Unternehmen für seine Router und Switches. 1986 brachte Cisco den ersten Multiprotokoll-Router heraus, der sich als Mischung von intelligenter Software und Hardware als Standard für Networking-Plattformen etablierte. 2003 kaufte Cisco das Unternehmen Linksys auf, das als führender Hersteller für Heim-Netzwerktechnik galt. Im Mai 2013 übernimmt Cisco das Münchener Tech-Start-up JouleX. Seit der Gründung von Cisco hat das Unternehmen über 160 weitere Unternehmen gekauft und integriert. Die Produktpalette von Cisco umfasst Routers, Switches (LAN, SAN), ELAN, VOIP, Unified Communications, Contact Center, Video, Netzwerkmanagement, TelePresence und Security (Firewall, Authentifizierung, Virtual Private Network VPN). Die Switches, Wireless Access Points und Cisco Router arbeiten mit dem Betriebssystem Internetwork Operating System (IOS). Das IOS ist flexibel, konfigurierbar und anpassbar und erklärt den Erfolg der Cisco-Produkte. Früher wurde das Betriebssystem CatOS eingesetzt mit wesentlich weniger Features. Es ist aber noch in der Catalyst-Serie vertreten und kann zusammen auf Supervisor-Engines mit dem IOS betrieben werden. Cisco ist mit der PIX-Reihe oder ASA im Bereich Verschlüsselung und Sicherheit aktiv. Cisco entwickelte Lösungen für die Überwachung des Datenverkehrs für kleinere und große Internet Service Provider. 2007 übernahm Cisco das Unternehmen WebEx Communications. WebEx Meetings ist eines der bekanntesten Dienste für webbasierte Videokonferenzen. Zu den bekannten Unternehmensentwicklungen gehören:

- Internetwork Operating System (IOS), Betriebssystem der Cisco-Router undSwitches

- WRT54G, Router von Linksys, quelloffener Firmware-Code

- NSLU2, NAS-Geräte zum Anschluss von USB-Geräten

Protokolle und Standards:

- Enhanced Interior Gateway Routing Protocol (EIGPR), proprietäresRouting-Protokoll

- High-Level Data Link Control (CISCO-HDLC), proprietäre Variante desSicherungsschicht-Protokolls

- Inter-Switch Link Protocol (ISL), proprietäres VLAN-Protokoll

- Hot Standby Router Protocol (HSRP), Verfahren zur Steigerung wichtigerGateways in lokalen Netzen

- Interior Gateway Routing Protocol (IGRP), proprietäresDistance-Vector-Routing-Protokoll

- Skinny Client Control Protocol (SCCP), proprietäres Protokoll fürTelefonate und Konferenzen

In Deutschland sind ungefähr 850 Mitarbeiter, verteilt auf die Standorte Garching bei München, Berlin, Bonn, Hamburg, Düsseldorf, Ratingen, Eschborn bei Frankfurt, Stuttgart und Mannheim, beschäftigt.

Hamachi

Die Hauptfunktionen von Hamachi sind eigentlich selbsterklärend. Das Programm ist ein VPN-Client. Es erlaubt also die Einrichtung eines virtuellen lokalen Netzwerks über das Internet. So kann die Verbindung zu anderen Netzwerk-Teilnehmern hergestellt werden. So ein Netzwerk wird beispielsweise benötigt, wenn Multiplayer-Games nicht über das internet, sondern über ein lokales Netzwerk gespielt werden. Ältere Spiele wie beispielsweise Diablo 2 oder Minecraft erfordern das. Auch der Datenaustausch über ein Peer-To-Peer-System ist so möglich, und über das Netzwerk können Fernreparaturen an den eingebundenen Computern vorgenommen werden. Hamachi lässt darüber hinaus die LAN-Netzwerkeinbindung für portable Geräte zu.

Ist das Programm erst einmal installiert, kann es über einen Doppelklick auf das entsprechende Symbol gewartet werden. Nur beim Resten Start des Programms wird automatisch eine IP zugewiesen. Über diese IP sind die Computer der einzelnen Netzwerk-Teilnehmer innerhalb des Netzwerks auffindbar und identifizierbar.

An dieser Stelle ist auch die Wahl eines Usernamens möglich. Dieser Username wird den anderen Netzwerk-Teilnehmern angezeigt. Um ein neues Netzwerk zu erstellen, wird jetzt in der Menüleiste „Netzwerk“ die entsprechende Option ausgewählt. Dort wird die Netzwerk-ID eingegeben, die eindeutig identifizierbar sein sollte. Denn über diese ID finden andere Teilnehmer das Netzwerk. Außerdem sollte an dieser Stelle ein Passwort eingerichtet werden. Das stellt sicher, dass unbefugte User sich nicht so einfach Zugang zum Netzwerk verschaffen können. Und damit ist das Netzwerk auch schon eingerichtet. Hamachi bietet allerdings in den kostenpflichtigen Versionen noch einige weitere Funktionen an.

Die kostenpflichtigen Varianten von LogMeIn Hamachi sind als Abos verfügbar. Sie haben eine Mindestlaufzeit von einem Jahr, und der Preis des Abos richtet sich nach dem Umfang, in dem das Programm genutzt werden soll. Generell gibt es bei der kostenlosen Version von Hamachi keine Einschränkungen und en Funktionen, bis auf wenige Ausnahmen.

Internet gegen Fachhandel

Während die Services nur über Internet oder evtl. Direktkontakt zu beziehen sind, sind die VPN-Router sowohl per Internet als auch im Fachhandel erhältlich. Die Vorteile des Internets liegen hier deutlich auf der Hand.

Können die Router ausprobiert und verglichen werden?

Auch bei Online-Kauf existiert ein gesetzliches Rückgaberecht. Dadurch kann die Ware auch zu Hause getestet werden. Der Vergleich mit anderen Geräten ist eingeschränkt, da kaum jemand mehrere Geräte gleichzeitig bestellt.

Wie schnell erhält der Kunde seine Ware?

Die tatsächliche Lieferzeit eines Händlers ist kaum nachprüfbar. Viele Angebote werden billig angeboten und erst später verschickt.

Ist die Ware vorrätig und in Ordnung, kann der Kunde den Artikel sofort kaufen. Andernfalls kann er einen anderen Händler aufsuchen, das aber mit Mehrbelastung für den Käufer zu Buche schlägt.

Ist der Preis akzeptabel?

Hier liegt der große Vorteil des Internets, wo der Preis unmittelbar für die gleiche Qualität miteinander verglichen werden kann. Zu den Billigangeboten kommen oft noch die Versandkosten hinzu. Der Verkäufer führt Verkaufsgespräche zielorientiert. Meistens kann sich der Kunde aber per Internet über Preise genau informieren.

Wie gut ist die Beratung?

Inzwischen bieten viele Firmen Hotlines an, die kostenlos angerufen werden können, sodass eine genaue und zielgerichtete Auskunft möglich ist. Man ist also nicht mehr auf Foren oder Erfahrungsberichte angewiesen. Aber gerade ehrliche und nicht provisionsbezogene Erfahrungsberichte sind im Internet ein großer Vorteil.

Die Aussicht auf gute Beratung im Fachhandel ist größer, je öfter man bei diesem Verkäufer einkauft und mit demselben Verkäufer spricht. Bei Erstkäufern ist oft nur die Verkaufsprovision entscheidend. Garantie und Umtausch ist fast überall, aber besonders bei großen und seriösen Händlern Standard. Die Abwicklung von Problemfällen im Fachhandel ist schwer zu beurteilen. Im Interesse des eigenen Geschäftes wird der Händler dafür Sorge tragen.

Ist der Verkäufer seriös?

Bewertungen sind meist nur auf Kauf und Lieferung bezogen, nicht auf den Umgang mit Problemfällen. Aber auch hier geben Erfahrungsberichte wertvolle Hinweise. Der Ruf des Händlers ist von der Beratung und vom Umgang mit der Abwicklung von Problemfällen abhängig.

Woran wird ein seriöser Verkäufer erkannt?

Da Geschäfte auch in Insolvenz geraten können, sind dann natürlich die Geld- oder Garantieleistungsansprüche des Kunden nicht mehr vorhanden, obwohl der Händler eigentlich als seriös galt.

Ist die Ware in Ordnung?

Es gilt EU-Wettbewerbsrecht.

Eindrücke aus unserem Virtual Private Networks - Test

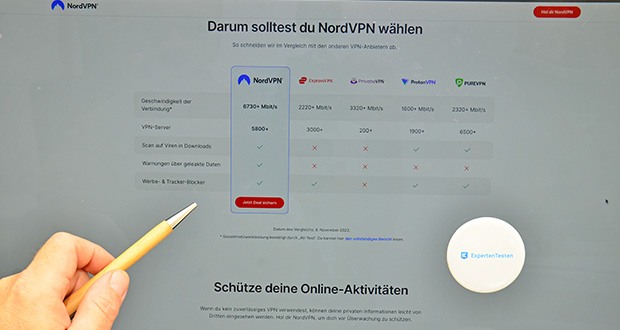

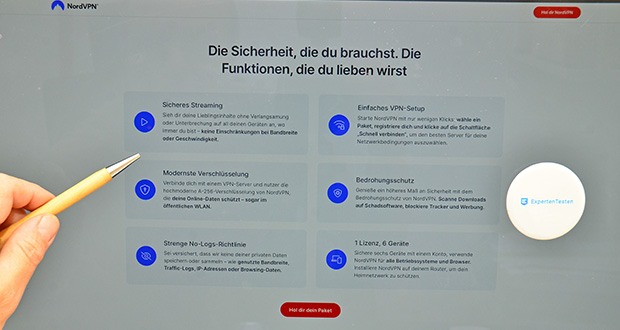

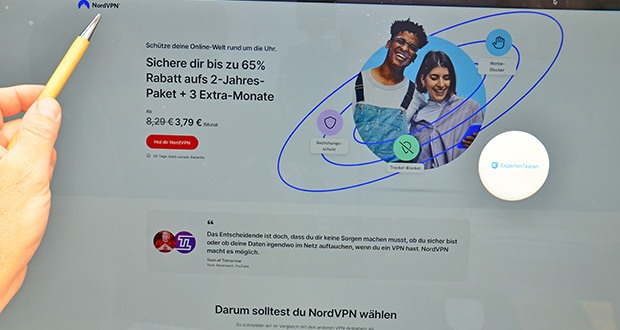

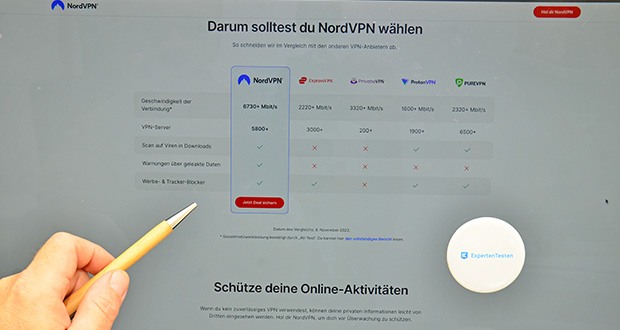

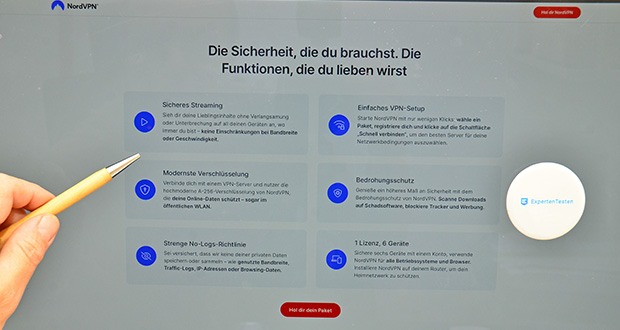

NordVPN im Test – Sicheres Streaming ohne Unterbrechung

NordVPN im Test – Hochgeschwindigkeitsverbindung (6730+ Mbit/s)

NordVPN im Test – Modernste A-256-Verschlüsselung

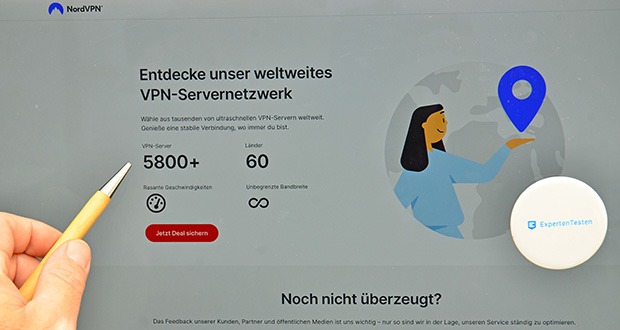

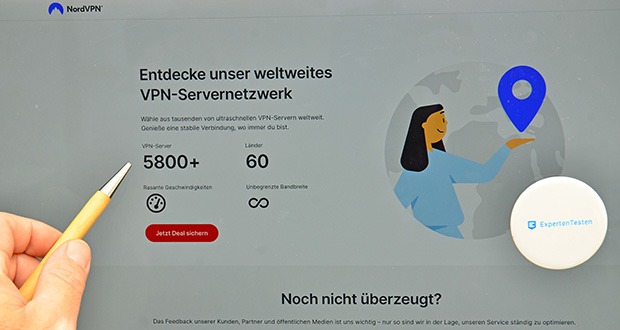

NordVPN im Test – 5800+ globale VPN-ServerNordVPN im Test – 5800+ globale VPN-Server

NordVPN im Test – Exzellenter Kundenservice

NordVPN im Test – Preis-Leistungs-Verhältnis

NordVPN im Test – Einfache und intuitive Bedienung

Wissenswertes und Ratgeber

Geschichte

Der Ausbruch von Sicherheitsverletzungen aus dieser Zeit war ein Schlüsselmoment in der VPN-Technologie. Die Internetbenutzer wurden sich der Risiken der Online-Tätigkeit bewusst und suchten nach sicheren Lösungen.

VPN wird heute verwendet, um Internetverbindungen zu sichern, Hackerangriffe und Malware zu verhindern, geografisch eingeschränkte Inhalte frei zuschalten, digitalen Datenschutz zu gewährleisten und vor allem die physischen Benutzerstandorte vor der Öffentlichkeit zu verbergen.

VPN ist wie ein lokales Netzwerk. Das Internet wird nur benötigt, um die Verbindungen herzustellen.

Die Vorteile des VPN für den einzelnen Internetnutzer trieb die Entwicklung der VPN-Technologie voran. Ebenso sind Zensur und Geo-Restriktion für Innovationen in der VPN-Technologie verantwortlich.

Die Geschichte der Zensur betraf Blockaden zu sozialen Medien ebenso wie den unvollständigen Zugang zu Online-Medienkatalogen, die Verfolgung von Benutzeraktivitäten, die Überwachung von E-Mails oder sogar die vollständige Verweigerung des Internetzugangs. Die Entwicklung des VPN ging parallel zu diesen genannten Problemen und versuchte, Lösungen zu schaffen.

Von der Zensur betroffene Bereiche/Regionen sind bzw. waren:

- soziale Werte: Oman, Singapur, Sudan

- politische Instabilität: Aserbaidshan, Jordan, Libyen, Tajikistan,Turkmenistan

- nationale Sicherheit: Kuba, Indien, Marokko, Russland, Türkei

Schnittmengen:

- soziale Werte, politische Instabilität: Bahrain, Pakistan, Thailand, UAE,Usbekistan

- soziale Werte, nationale Sicherheit: Jemen, Süd-Korea

- soziale Werte, politische Instabilität, nationale Sicherheit: Nord-Korea,China, Eritrea, Äthiopien, Saudi Arabien, Iran, Syrien, Tunesien, Vietnam,Myanmar

Regierungen und Einzelpersonen missachten das Völkerrecht und die Privatsphäre. Die Entwicklung der Technik, um den Fluss von Daten zu kontrollieren, schreitet schnell voran. VPNs können georeferenzierte Inhalte freischalten und gleichzeitig den Standort, die Identität und die eigenen Geräte schützen.

Das Protokoll oder die Vorschrift TCP/IP legt für das Internet fest, wie die Informationen paketiert, übertragen und empfangen werden sollen. Es arbeitet mit 4 Schichten: die Verbindung, das Internet, der Transport und die Anwendung.

Aber auf diesem Gebiet entwickelte sich auch die Spionage, die den Verkehr überwachen, Daten abfangen und den gesamten Datenfluss bis zur Quelle verfolgen wollen. Die IP-Adresse als 32-Bit-Nummer, die den Geräten zugewiesen wird, kann von Hackern und Malware missbraucht werden. Mit diesen Geräteadressen sollen die Pakete an die richtige Adresse gesendet werden. Dieses Bit-System wird als IPv4, später auch IPv6, benannt.

Das IP-Paket enthält Adressköpfe und Nutzerdaten. Ab 1994 wurde dann am IPsec-System geforscht. IPsec ist ein Internetsicherheitsprotokoll, um über das Internet verschickte Daten zu authentifizieren und zu verschlüsseln.

Das IPsec-Protokoll verwendet 3 Protokolle:

- Authentication Header

- Encapsulating Security Payloads

- Sicherheitszuordnungen

Der Authentifizierungsheader bietet Authentifizierung für IP-Pakete sowie Schutz vor bestimmten Netzwerkangriffen. Die Encapsulating Security setzt auf Vertraulichkeit, Datenintegrität, Sicherheit vor Angriffen und Sicherheit für den Datenverkehr. Im Tunnel-Modus ist das gesamte IP-Paket geschützt. Sicherheitszuordnungen sind Algorithmen und Daten für AH und ESPs. Die Pakete werden verschlüsselt und anonym übertragen, am Zielort empfangen, authentifiziert und entschlüsselt.

Zahlen, Daten, Fakten

VPN und Datenschutz gehören unmittelbar zusammen. Wenn über separate Server auf das Internet zugegriffen wird, schützen VPNs vor Hackern und Dritte können die Internetaktivitäten der User nicht überwachen.

Der nachfolgende Überblick zeigt die Nutzung der User mittels VPN weltweit. Der Internetmarkt wächst weiter und wird voraussichtlich auch aufgrund der Bevölkerungsgröße von den gleichen Ländern und Regionen angeführt. Die Cyber-Kriminalität wächst ebenfalls rasant an. Die Zahl der Verstöße ist hoch und die Herausforderungen für die Verbraucher zum eigenen Schutz vor Gefahren sind vielfältig.

Welche Bereiche hier besonders betroffen sind, zeigt die Aufstellung.

- Identitätsdiebstahl: 63 %

- Kreditkarten oder Bankzugänge: 45 %

- Datensammlungen durch Online-Services: 23 %

- Kontrollverlust bei persönlichen Daten: 22 %

- Datensammlungen durch die Regierungen: 18 %

- Personensicherheit: 13 %

VPN in wenigen Schritten einrichten: am Beispiel einer Test-FritxBox

Bei den Services sind die entsprechenden Beschreibungen selbsterklärend vorhanden und erfordern keine großen Kenntnisse. Die Services wie NordVPN, ExpressVPN, Hamachi u. a. lassen sich ohne Mühe leicht installieren.

Das Beispiel für die Test-FritzBox ist für Router vorgesehen, die mit VPN arbeiten sollen und eingerichtet werden müssen. Anhand der Test-FritzBox wird eine der vielen Möglichkeiten erklärt, ein VPN einzurichten.

In der Regel ist das Einrichten dieser Test-FritzBox ein Universalbeispiel, das für andere Router auch gelten kann. Mit dem Programm Fritz Fernzugang wird speziell für die Test-FritzBox eine sichere VPN-Verbindung über das Internet zur Test-FritzBox hergestellt, mit der auf alle Geräte und Dienste im Heimnetz zugegriffen werden kann.

- Schritt 1

- Schritt 2

- Schritt 3

- Schritt 4

- Schritt 5

1. Vorbereitungen

FritzFernzugang herunterladen und installieren

- VPN-Serviceseite aufrufen

- das Programm FritzFernzugang downloaden

- installieren des Programms auf dem PC

MyFritz-Konto einrichten und Domainnamen ermitteln

- in der Test-FritzBox muss ein MyFritz-Konto eingerichtet werden

- ermitteln des MyFritz-Domainnamen der Test-FritzBox

- IP-Netzwerk der Test-FritzBox anpassen

- Alle Fritzboxen haben laut Werkseinstellung das IP-Netzwerk 192.168.178.0. Bei der Test-FritzBox ist eine IP-Adresse einzurichten, die sich vom Router unterscheidet. Zum Beispiel: 192.168.10.1 (Subnetzmaske 255.255.255.0).

- Klick auf Heimnetz in der Benutzeroberfläche der Test-FritzBox

- Heimnetz -> Heimnetzübersicht

- Klick auf Registerkarte Netzwerkeinstellungen

- Klick auf Schaltfläche „IPv4 Adressen“ bzw. über „Erweiterte Ansicht“

- eintragen der Wahl-IP-Adresse und Subnetzmaske

- Klick auf OK, speichern der Eingaben, an der Test-FritzBox Ausführungbestätigen

2. VPN-Einstellungen erzeugen

- FritzFernzugang öffnen und Klick auf „Neu“

- Option „Fernzugang für einen Benutzer einrichten“, Klick auf „Weiter“

- Option „PC mit FritzFernzugang“, Klick auf „Weiter“

- eintragen der E-Mail-Adresse des Users für die VPN-Verbindung, Klick auf“Weiter“

- im Eingabefeld „Name“ den MyFitzbox-Domainnamen der Test-FritzBox eintragen,Klick auf „Weiter“

- aktivieren der Option „Werkseinstellung der Test-FritzBox für das IP-netzwerkübernehmen“, wenn die IP-Einstellungen der Test-FritzBox nicht geändert wurden.Ansonsten ist der Test-FritzBox noch eine neue IP-Adresse zuzuweisen.

- „Alle Daten über den VPN-Tunnel senden“ wenn alle Daten über den Tunnelgesendet werden sollen.

- Klick auf „Weiter“ und Klick auf „Fertig stellen“.

3. VPN-Einstellungen in Test-FritzBox importieren

- Klick auf „Internet“ in der Benutzeroberfläche der Test-FritzBox

- Menü „Internet“ Klick auf „Freigaben“

- Klick auf Registerkarte „VPN“

- Klick auf „VPN-Verbindung hinzufügen“

- Klick auf „Eine VPN-Konfiguration…importieren“

- Klick auf „Datei auswählen“

- „fritzbox_[…].cfg“ öffnen

- Klick auf OK

4. VPN-Einstellungen mit FritzFernzugang importieren

- FritzFernzugang aus Windows-Startmenü aufrufen, Klick auf „Weiter“ bzw.“Datei“ und dann „Import“

- Datei „vpnuser_[…].cfg“ auswählen

- Klick auf „öffnen“ und „Fertig stellen“

5. VPN-Verbindung herstellen

- PC mit FritzFernzugang mit dem Internet verbinden

- Auruf des FritzFernzugang aus Windows Startmenü

- Markieren des Symbols mit MyFritz-Domainnamen der Test-FritzBox

- Klick auf „Aufbau“

Die VPN-Verbindung wird nun aufgebaut und steht zur Verfügung.

VPN Client einrichten in 5 Schritten

Die Nutzung eines VPN Clients hat viele Vorteile und macht das Surfen im Netz sicherer. Sowohl unter Windows als auch unter iOS-Betriebssysteme ist es möglich eine VPN Verbindung einzurichten. Sinnvoll ist das Virtuelle Private Netzwerk, kurz VPN, aber auch für mobile Endgeräte. Hier gibt es ebenfalls die Möglichkeit eine VPN Verbindung in wenigen Schritten einzurichten.

Schritt 1

Schritt 1

VPN beim Mac einrichten

- Schritt 1: Wählen Sie unter den Systemeinstellungen von Apple den Menüpunkt Netzwerk aus.

- Schritt 2: Am Ende der Liste der Netzwerkdienste befindet sich ein Plus oder ein Button mit „Hinzufügen“, worauf Sie klicken. Es erscheint eine Liste, aus der Sie „VPN“ auswählen.

- Schritt 3: Wählen Sie nun aus dem Einblendmenü den Verbindungstyp aus. Geben Sie in die Maske Serveradresse und Accountnamen Ihres VPN Dienstes ein.

- Schritt 4: Vom Netzwerkadministrator des VPN Servers erhalten Sie Benutzeridentifizierungsdaten, die Sie in die Identifizierungseinstellungen eintragen können, wenn Sie diese anklicken.

- Schritt 5: Bestätigen Sie Ihre Eingaben mit „OK“ und klicken Sie anschließend auf „Verbinden“, damit Ihre Kommunikation über den VPN Client läuft.

Schritt 2

Schritt 2

VPN unter Windows 10

- Schritt 1: In der Navigationsleiste finden Sie das Einstellungsmenü, das Sie öffnen.

- Schritt 2: Wählen Sie als nächstes den Reiter für „Netzwerk und Internet“ aus.

- Schritt 3: Dort finden Sie einen weiteren Reiter mit „VPN“. Wenn Sie diesen anklicken gelangen Sie zu den Einstellungen für den VPN Client.

- Schritt 4: Klicken Sie auf den Button „VPN hinzufügen“. Anschließend öffnet sich ein neues Fenster, wo Sie sämtliche Informationen zu Ihrem VPN Client eintragen können.

- Schritt 5: Sobald sämtliche Daten eingegeben sind, können Sie speichern. Danach verbinden Sie sich mit dem Client, damit Ihre Verbindung darüber läuft.

Schritt 3

Schritt 3

VPN für Android

- Schritt 1: Öffnen Sie bei Ihrem Smartphone die Einstellungen und wählen Sie „Netzwerke“ aus.

- Schritt 2: Unter den Verbindungen finden Sie den Punkt „Netzwerke“ oder „Tethering & Netzwerke“, den Sie antippen.

- Schritt 3: Tippen Sie nun den Punkt „VPN“, um zu den Einstellungen für Ihren Client zu kommen.

- Schritt 4: Wählen Sie nun die Verbindungsart für Ihren VPN Client aus und ergänzen Sie die Informationen zum Client in der Maske.

- Schritt 5: Bestätigen Sie die Informationen und verbinden Sie sich über den Client mit dem Internet.

Schritt 4

Schritt 4

VPN für iPhones

- Schritt 1: Öffnen Sie auf Ihrem iPhone die Einstellungen und wählen Sie „Allgemein“ aus.

- Schritt 2: Dort finden Sie den Punkt „VPN“, den Sie antippen, wodurch sich eine neue Maske öffnet.

- Schritt 3: Tagen Sie sämtliche Informationen zum VPN Server ein. Wählen Sie außerdem die Verbindungsart aus und vergeben einen Namen für Ihren VPN Client.

- Schritt 4: Bestätigen Sie Ihre Eingaben.

- Schritt 5: Wählen Sie unter den Netzwerken Ihren eben erstellen VPN Client aus und tippen auf „Verbinden“.

Schritt 5

Schritt 5

VPN mittels Software

Geräte mit älteren Betriebssystemen müssen nicht zwingend VPN Clients unterstützen. In diesem Fall können Sie zu einer geeigneten Software für VPN greifen. Die Auswahl ist sehr groß und wenn Sie lediglich eine einfache Verbindung benötigen, dann sollen Sie zu einem schlanken und einfachen Tool greifen. Die Konfiguration einer VPN Software läuft ähnlich ab wie bei den Clients, die mittlerweile über das Betriebssystem erstellt werden können. In jedem Fall sind die Informationen über den Server über den die Kommunikation in Zukunft laufen soll, notwendig.

Tipps zur Wartung und Pflege

Wartung und Pflege eines VPN erstrecken sich vorwiegend auf Verbindungsprobleme, Hinzufügen von Servern, Hinzufügen und Installieren von neuen Services oder neuen Endgeräten. Das obliegt meistens dem Administrator und den Netzwerktechnikern des Unternehmens und wird meistens rechtzeitig vorher angekündigt.

Es besteht die Möglichkeit, Wartungsverträge abzuschließen, um im Fall einer Havarie sofort professionelle Hilfe zu erhalten. Das kann beinhaltet:

- direkter oder indirekter Support

- Berechtigung für kostenlose Updates

- Berechtigung für Patches und Fixes

- Hardware Ersatz gemäß Wartungstyp

- Pflege und Nachführen der Inventarliste

- Vertragshandling mit Hersteller

Die Pflege und Wartung eines VPN-Netzwerksystems, das von den eigenen Administratoren oder dem Dienstleister durchgeführt wird und in den Betrieben unterschiedlich gehandhabt wird, teilt sich in verschiedene Rubriken auf:

Für den Betrieb:

- Netzwerküberwachung

- Trends erkennen

- Präventivwartung

- Bearbeiten von Störungsmeldungen

- Instandsetzung

Bereitschaft, Support & Wartung:

- garantierter Zugriff auf Spezialisten

- zentrale Störungsannahme

- keine Auftragspauschale

- HW/SW Wartung

Engineering & Beratung:

- Zugriff auf erfahrene Netzwerk-Experten

- Leistung auf Abruf nach Aufwand

Lösungen:

- umfassende Gesamtpaket

- individuell auf Kundenbedürfnisse ausgerichtet

Individuelle Dienstleistungen:

- individuelle Dienstleistungen nach Maß

- Managed Services

Dazu gehören bei Dienstleistern die Lieferung von Produkten und Services.

Zubehör

Viele Produkte bieten zusätzliche Lizenzen an als Clients an oder Auswertungssoftware für mehrere Firewalls, Router und Dienste.

10 Fragen

Viele Unternehmen wollen eine VPN einrichten und lassen sich beraten. Dabei treten häufig Fragen der folgenden Form auf.

1. Braucht mein Unternehmen ein VPN?

Ist das Unternehmen durchstrukturiert mit Filialen, Homeoffices oder vielen mobilen Mitarbeitern mit Bedarf an mobilen Datenzugriff und hohem Kommunikationsaufkommem, lohnt sich ein VPN nicht nur finanziell, sondern steigert auch die Effektivität in der täglichen Arbeit.

Es verbessert erheblich die Betreuung der Kundschaft, weil aufgrund des Netzwerkzugriffs und der entsprechenden Berechtigungen, effektiv, schnell und sicher mit Daten und Dokumenten zu arbeiten und per IP-Telefonie untereinander in Verbindung stehen können, die Arbeitsleistung wesentlich gesteigert werden kann.

2. Ist mein Unternehmen reif für VPN?

Besitzt das Unternehmen bereits Firewall, Virenschutz oder sonstige Sicherheitseinrichtungen für Datensicherheit und Datenschutz für und über das Netzwerk, sind bereits wichtige Voraussetzungen erfüllt.

Der Netzwerkadministrator kann sich eingehend mit dem VPN vertraut machen und sollte in der Lage sein, die erforderliche Hardware für einen VPN-Betrieb ins Netz zu integrieren. Wenn die Mitarbeiter von den Vorteilen bei der Erledigung des Tagesgeschäftes und der Aufwertung der Arbeit überzeugt sind, ist ein wichtiger Meilenstein bereits geschafft.

3. Was muss ich tun, um VPN effektiv in meinem Unternehmen einzusetzen?

Eine Kosten-Nutzen-Analyse und eine gründliche Planung im Vorfeld erleichtert das Verständnis der Mitarbeiter dafür, welche Vorteile mit dem Einsatz des VPN verbunden sind. Das VPN sollte nicht als zusätzliche Belastung, sondern als wertvolles Arbeitsinstrument angesehen werden. Es ergeben sich Möglichkeiten, die Arbeitsaufgaben wesentlich leichter als vorher zu bewältigen. Bei Bedarf sind die Mitarbeiter zu schulen, wenn es um mobile Endgeräte oder um die Einführung der IP-Telefonie geht. Das erhöht die Akzeptanz und verhindert unnötigen Ärger am Arbeitsplatz.

4. Welche Vorteile bringt der VPN-Einsatz in meinem Unternehmen?

Der Einsatz hochwertiger Informations- und Kommunikationstechnologie bringt nicht nur einen Imageschub bei Geschäftspartner, sondern erzielt ein erhebliches Einsparungspotenzial mit der Chance, die Durchsatz zu erhöhen.

Es führt zur besseren kompetenten Betreuung der Kunden und führt zu einem Vertrauensschub bei Dienstleistern und Banken, die in ihren Ratingsystemen zur Vergabe von Krediten den Einsatz von IT und deren Sicherheitsaspekte in die Bewertung einbeziehen.

5. Ist VPN auch ohne eine Filialestruktur sinnvoll?

In Unternehmenskooperationen lassen sich VPN Daten sowie Dokumente austauschen und die Kommunikation auf gemeinsamen Plattformen sicher speichern und verwalten. Die Verfügbarkeit von Breitbandzugängen ist somit nicht nur für Homeoffices oder Filialen vorteilhaft, sondern auch für Intra- und Extranet-Strukturen, die gegen Störungen und Manipulationen gesichert werden.

6. Muss man die alten Standleitungen zur Sicherheit behalten wegen Internetstaus oder Störungen?

Herkömmliche Standleitungen brauchen als Sicherheit nicht gehalten zu werden. Die Daten laufen zwar über das Internet, werden aber über die Server der VPN-Provider verschickt und bleiben nicht unterwegs stecken.

7. Brauche ich neue Kapazitäten für die Betreuung und Funktionsfähigkeit des VPNs?

Der Betreuungsaufwand für das Netzwerk steigt bei Einsatz eines VPN nicht wesentlich. Das trifft nur zu, wenn gleichzeitig die Anzahl der Endgeräte wie Notebooks, PCs oder Handheld-Computer oder auch die Anzahl der Arbeitsplätze erhöht wird. Bei der Einführung von VPN-relevanter Hardware fällt natürlich deren Betreuung zusätzlich an. Die VPN-Technologie selbst ist Sache des VPN-Anbieters, der die Infrastruktur außerhalb densNetzwerks organisiert.

8. Worauf muss ich bei der Auswahl eines Providers achten?

Hier sollten Kriterien entscheidend sein wie wirtschaftliche Leistungsfähigkeit, die Leistungsfähigkeit der Technologie des Providers, die Frage temporärer Überlastung oder Auslastung des Netzwerkes und die Stärke der Sicherheitstechnologie. Nur die Zusammenarbeit mit einem kompetenten Provider bietet den gewünschten Schutz für das Unternehmen.

9. Ist das Unternehmen mit VPN auch gegen Viren, Trojaner und Würmer sicher?

Mit VPN ist die Sicherheit größer als ohne VPN. Ein Teil des Datenverkehrs wird abhörsicher und auf getunnelten Kanälen transportiert. Dennoch ist ein eigenes Konzept für die Datensicherheit und für den Datenschutz notwendig, da auch weiterhin Daten über das öffentliche Netz offen strömen. Eine professionell eingerichtete Firewall und Antivirussoftware sind daher unumgänglich.

10. Wie groß ist der Planungsaufwand vor der Einführung eines VPN?

Entscheidend ist der Stand der Technik des Unternehmens bzw. ob mit der Einführung auch Arbeitsstrukturen geändert werden sollen. Ebenso können Zukunftsszenarien den Umfang und die Art der VPN-Einführung beeinflussen. Das kann zutreffen bei der Implementierung der IP-Telefonie oder auch der Einbindung von Homeoffices, Filialen oder mobiler Endgeräte.

Alternativen zu VPN

Direct Access

Es handelt sich um ein Angebot von Microsoft mit dem Betriebssystem Windows Server 2008 R2 für Unternehmensumgebungen. Als Verbindungstechnik setzt DirectAccess komplett auf IPv6 auf. Es ist aber auch möglich, IPv4-basierte Systeme herzustellen. Einmal eingerichtet, stellt DirectAccess beim Neustart die Verbindung zum Unternehmen automatisch her. Diese Verbindung stellt einen sicher verschlüsselten IPsec-Tunnel her.

Tor-Browser

Der Tor-Browser hat einen VPN-Server im Browser, mit dem man anonym im Internet surfen kann. Die Installation gestaltet sich einfach und mit einem Klick ist der VPN-Server gestartet. Der mitgelieferte Browser surft dann anonym durch das Internet.

HotspotShield VPN

Die Funktionen belaufen sich auf anonymes Surfen und Verschlüsseln der Verbindung. Zusätzlich kann das Tool die WLAN-Verbindung verschlüsseln und für Hacker unauffindbar machen. Die Handhabung ist denkbar einfach. Nach der Installation klickt man auf Verbinden und surft anonym. Unterhalb des Buttons kann noch der Server ausgewählt werden, mit dem man Surfen möchte. Nachteilig ist nur die Einblendung von Werbung auf den Webseiten.

OpenVPN

OpenVPn kann am besten mit Daten eines VPN-Servers genutzt werden, da keine eigenen Server angeboten werden. Man muss also erst mal die entsprechenden Daten eingeben und dann auf „Verbinden“ klicken. Für bestehende VPN-Server ein gutes Tool.

Cocoon für Firefox

Es handelt sich um ein kostenloses Add- On für den Firefox-Browser. Nach der Installation braucht man nur den Schalter umlegen und kann mit Firefox anonym surfen. Der Verlauf wird nicht mehr gespeichert. Allerdings muss zur Nutzung ein kostenloser Account erstellt werden.

Online Shield VPN

Die Funktionen bestehen in der einfachen Verschlüsselung der Internetverbindung bis zu einem Datenvolumen von 500 MB. Nach der Registrierung kann bis zu 1 GB kostenloser Traffic genutzt werden. Nach Installation und Erstellung eines Accounts wird auf der Startseite festgelegt, was getan werden soll. Als Erstes kann der VPN-Server aktiviert werden und weiter Einstellungen zu Anonymisierung festgelegt werden.

Die Auswahl der Möglichkeiten sind:

- sicher vor Hackern und werbefrei surfen

- im öffentlichen WLAN sicher surfen

- über ein anderes Land surfen

- maximale Anonymität unter Komforteinbußen

Des Weiteren können:

- Verbindungen geschützt werden

- Werbung geblockt werden

- Social Tracking verhindert werden.